ラックが無償公開した「標的型攻撃 対策指南書(第1版)」を読み解く2回目である。

対策指南書に記載した具体的内容と重複する解説は最小限にとどめ、十分に納得した上で活用していただくための「心」を伝えたい。

ぜひ指南書を印刷して手元に置きながら読み進めてほしい。

指南書は【1. 標的型攻撃の理解と対策の流れ】から始まる。ここでは「1.1. 標的型攻撃とは」と「1.2. 標的型攻撃対策の流れ」を解説している。

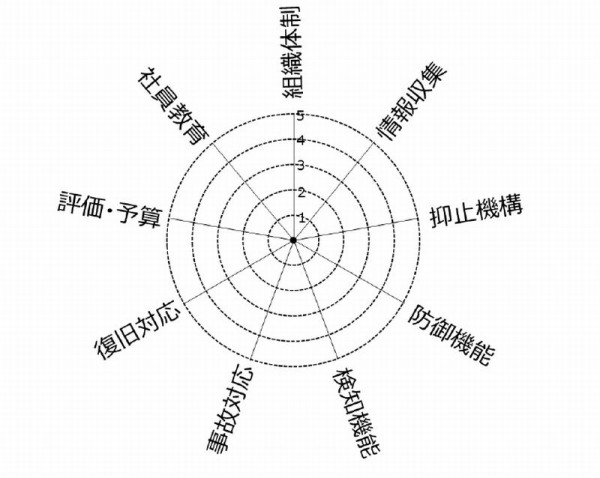

この部分の目的は、「標的型攻撃は避けられないものだ」と認識した上で、セキュリティ対策を8つの評価要素から理解してもらうことだ。

人のうっかりに付け込む攻撃が8割

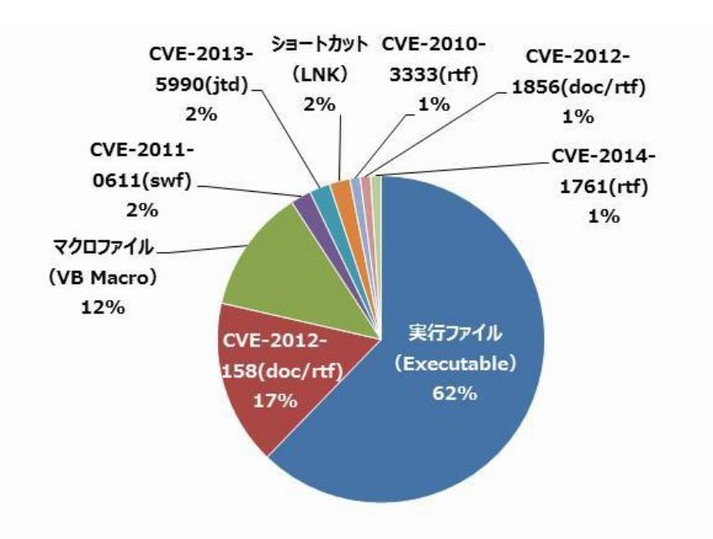

ラックでインシデント対応に当たるチームである「サイバー救急センター」が過去に対応した事案では、攻撃に使われる標的型メールの

約8割がウイルスとして実行ファイルを添付していた。

受信者の「うっかり」や「無知」を狙い、添付ファイルやメール文中のURLをクリックさせ、ウイルスに感染させるのだ。

この割合は脆弱性(ソフトウエアの欠陥)を狙ったものよりはるかに多く、システムをいくら完璧にしたところでウイルス感染は避けられないことを表している。

攻撃に備えるにはシステムの脆弱性対策をしっかりやること、つまりパッチ(セキュリティ修正プログラム)を当てればよいとも言われる。

だが、ソフトを最新の状態に保つ努力は必要だが、いくらそれを完璧にしたところで、攻撃者が最もよく狙ってくるのは人のうっかりや無知、無意識からくるミスである。

直感的に理解していただけると思うが、うっかりや無知、無意識を完全に無くす手立てはないと認識することも必要だ。

しかも、ゼロデイ(攻撃者のみが知っていて、パッチがまだ存在しない脆弱性)が使われることもあり、システムを完璧にして防御することは

現状のコンピュータでは不可能である。

内閣官房のサイバーセキュリティ戦略本部が 年金機構事件の原因を分析した資料を公開したが、それによると 標的型攻撃は波状的に行われ、最終的には

5月20日に行われた攻撃で 感染した1台のパソコンをきっかけに 翌21日、22日、23日に 情報窃取が行われたとみられるとのことである。

その前の比較的高度な攻撃は 寸止めで守ることができていたのだが、少しレベルの低い 20日の攻撃における確認を怠るという 運用上の油断に付け込む

作戦とみてもよい。

そう考えると 運用における緊張感を維持し続けることが重要であるが、それが いかに難しいことであるかも 同時に示している。

そこで、セキュリティ対策のうち、特に重要なのが事故対応となる。

繰り返しになるが、攻撃には自ら気付くことができないため、外部から連絡が来ることを想定し、連絡を受けたら

的確に動けるように備えておかなければならない。

その窓口となり、事故対応を行う専門組織が「CSIRT(シーサート、Computer Security Incident Response Team)」である。

これを整備し、役割分担や権限について 十分に検討しておくことが、まずもって大切だ。

次に重要なのが社員教育。

CSIRTがあると全面的に委ねてしまいがちだが、社員一人ひとりのIT利用技術を少しずつ向上させることが標的型攻撃には有効に働く。

このことは車社会に置き換えると理解しやすい。

車社会は、警察や道路などを造る国や自治体が安全をすべて守ってくれるわけではなく、車を利用する人一人ひとりが

運転技術や交通ルールを身に付け、社会全体の安全を実現していく。

デジタル社会も同様だ。

経営者の参画は必須中の必須項目

続く第2章は【2. 標的型攻撃の対策】である。まず「2.1. 推進体制の整備」と「2.2. 情報収集と情報共有」に込めた思いを解説したい。

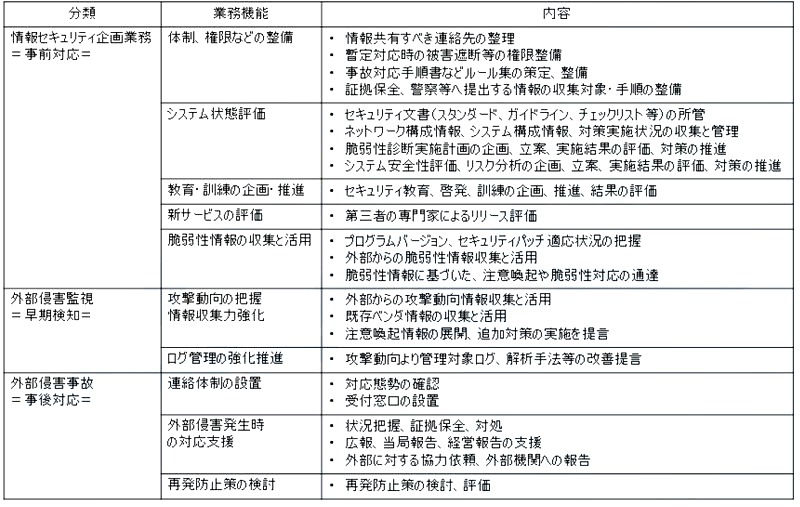

情報セキュリティ対策を進めるに当たっては、何よりまず体制整備を進める必要がある。 それには2種類あり、一つは経営者が参画する推進体制、もう一つが先に述べたCSIRTだ。 ここでは、それぞれをどのような考えに基づいて構築するべきかを記述している。

まず、経営者が参画する推進体制について。

経営者の参画は必須である。 セキュリティリスクに対してはトップダウンによる迅速な判断が求められるからだ。

個人情報を保有する組織には、個人情報保護法に基づく安全管理責任があることは理解されているだろう。

これまで個人情報の安全管理と言えば、名簿データの入ったUSBメモリーの紛失やかばんの置き忘れなど、過失レベルのものに注意すればよかった。

それが少し前から、データの持ち出しといった内部不正にも警戒が必要だと認識されるようになり、今回の年金機構の一件により、標的型攻撃に対しても

備えなければならないことが明らかになった。

第1回で述べたように、最近の標的型攻撃は 個人情報に狙いを定めており、攻撃による個人情報の漏洩は 経営リスクとなることを再度、強く認識してほしい。

特に、日本年金機構、厚生労働省、サイバーセキュリティ戦略本部 から 詳細な報告書が出た以上、そこに記載されていることを

経営者、少なくともCIO(最高情報責任者)やCISO(最高情報セキュリティ責任者)は 知っておかないと 経営責任を問われる可能性もあることを認識すべきである。

次にCSIRTについて。

事故発生時にどのように連絡を受け、次に誰に伝えるか。何をどのように調査し、どう対処するか。

責任は誰が負うかなど、CSIRTの役割や 果たすべき機能など について 紙幅を割いて 説明している。

JPCERTコーディネーションセンターの資料を基にラックが修正加筆した

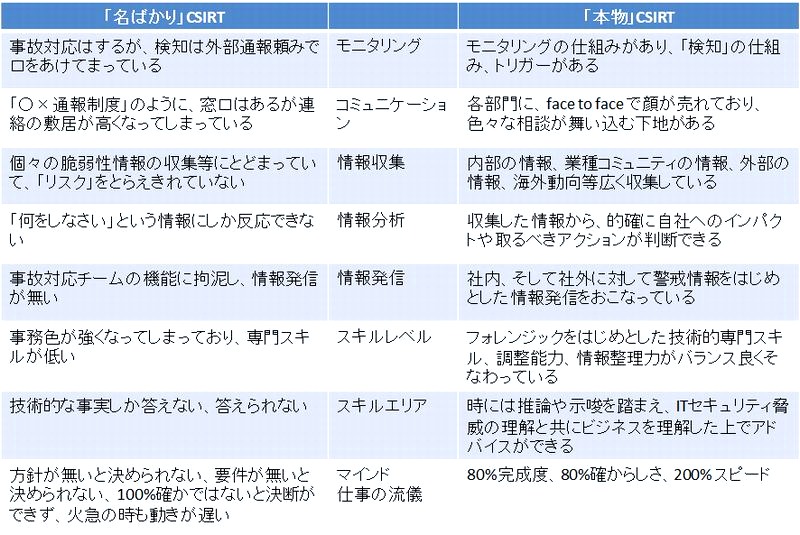

その中で、「本物CSIRT」に対して中身の伴わない「名ばかりCSIRT」に触れている。

そう、最初は名ばかりで全く問題ない。

名ばかりでも、まずは体制を整え、外部から連絡を受けた場合の議論を スタートしてほしい。

外部からの連絡に関しては、次の4つのケースがあると考えられる。

それぞれのケースで対応は異なるため、どのように動くかを考えておきたい。

1 感染の 疑い

2 実害発生の 疑い

3 サイト改ざんや 成りすましメールの 疑い

4 指令サーバー設置の 疑い

1 は 年金機構では NISC(内閣サイバーセキュリティセンター)からの連絡を受けたケース、また 年金機構の事件後に 複数の組織で 感染が確認されたのと 同様のケースだ。

一般の組織の場合は NISCではなく、JPCERTコーディネーションセンターや 捜査機関などが 連絡してくることになるだろう。

2 は 年金機構と同様、個人情報などの流出事実について 突然 連絡を受けることになる ケースである。

3 については すでに 標的型攻撃により 情報を集めるスパイ行為を 受けている 可能性がある。

4 は 年金機構事件時に報道されていた 都内の海運会社と 同様、自社のサーバーが 乗っ取られ、遠隔操作ウイルスに指示を出す「指令サーバー」として 使われてしまったケースだ。

それぞれで 外部から突然連絡があったときに 適切に対応が取れるように 考えておく 必要がある。

職場から「遊べるパソコン」の撤廃を

2章は「2.3. 抑止策の実装」と「2.4. 被害拡大の防御策の実装」、「2.5.被害発生の検知策の実装」と続く。

ここでは、抑止策、防御策、検知策について紹介している。このうち、防御策で特に重要なのは、システム管理者パソコン(アカウント)を保護することである。

システム管理者のパソコンが侵害されてしまうと、攻撃者が 他のパソコンを次々と乗っ取れてしまうことにつながり、被害が より大きくなる。

他のパソコンとは異なった 高レベルの保護を 実施してほしい。

万が一感染しても 被害を広げないための対策も 重要だ。

プロキシサーバー(フィルタリングサーバー)の設置は必須で、内部から外部への通信を記録しておくことと、いざというときに

制御ができるようにする「出口対策」をしっかり実施することだ。

外部への通信記録は攻撃を受けた時の重要な手掛かりになる。

標的型攻撃の潜伏期間 は 長期に及ぶため、1年以上は 保存するように 見直してほしい。

ただ、社内パソコンからインターネットに無条件でアクセスし、業務に必要のないウェブサイトを閲覧したりゲームで遊んだりすることを許している組織がいまだに多く見受けられる。

元来、セキュリティの役割は “怖い怖いインターネット”からの 攻撃を 防御するものであったため、組織内部から 外部への通信を 制限することに 無頓着な組織が 未だに多いことが

背景にある。

こうした無頓着な組織では 内部に潜入したウイルスの活動を察知したり 抑止したりすることが 不可能なだけでなく、ウイルスが活動した 記録も 残っていないため 調査すら実施できない。

心当たりのある 組織は 早々に インターネット利用について あらためてほしい。

最終回の 第3回では 被害からの復旧を 解説していく。